クラウドストライクは23,000を超えるお客様に信頼されています

- Adversary slide 1

- Adversary slide 2

- Adversary slide 3

- Adversary slide 4

マーケットのリーダーシップがここから始まります

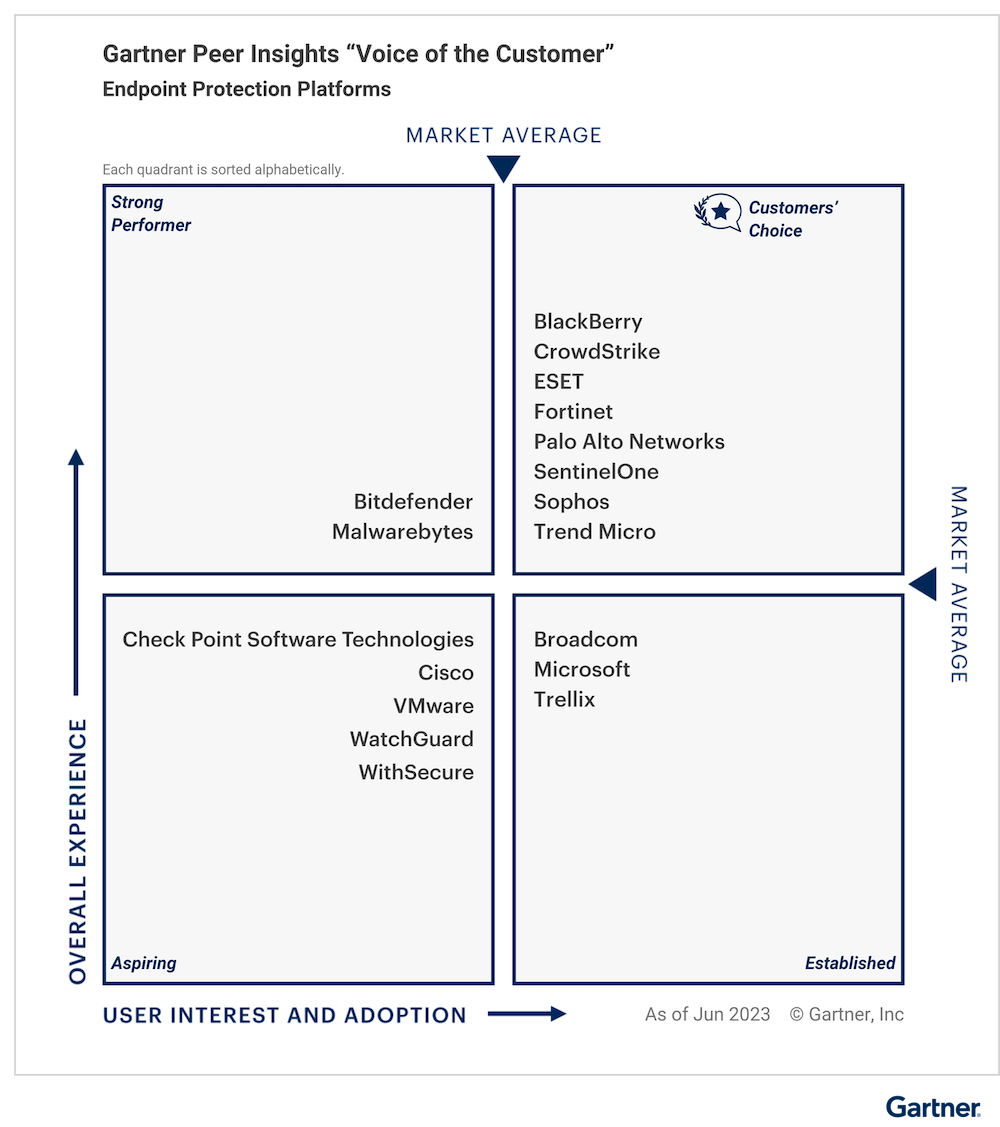

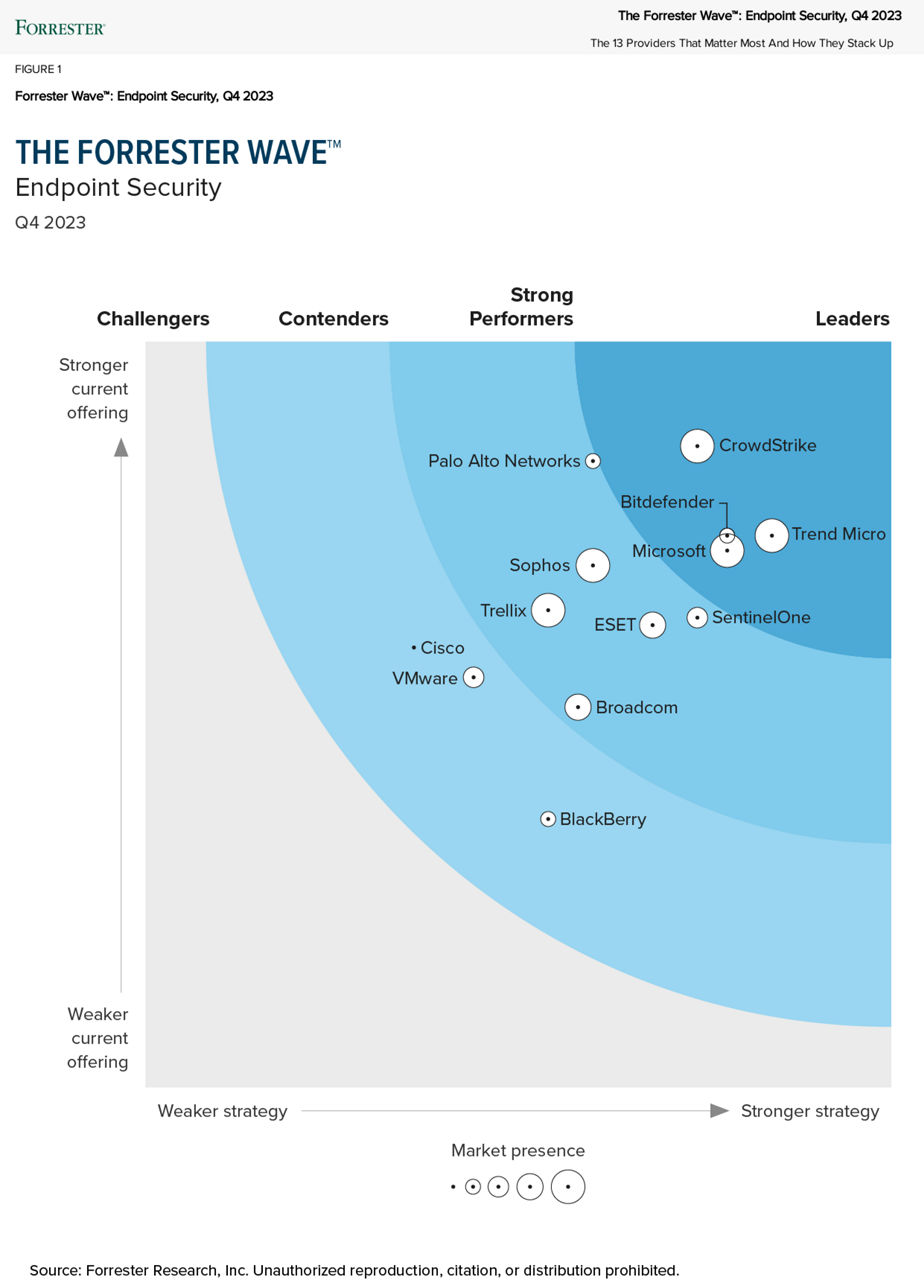

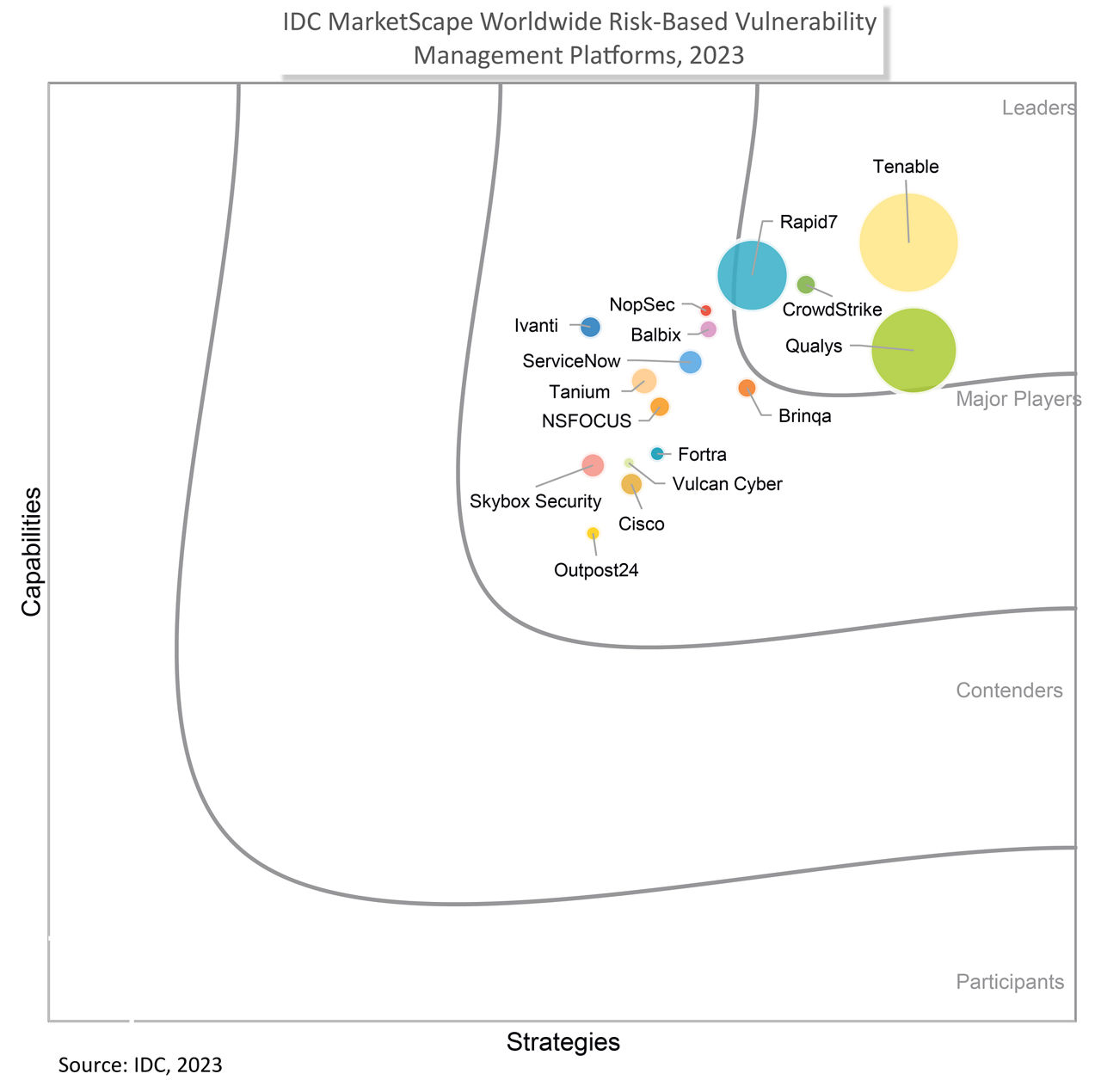

クラウドストライクは、第三者機関とお客様から常にリーダーとして認められています。詳細については、crowdstrike.com/leaderをご覧ください

1 お客様の期待値は、ビジネスバリューの実現やビジネスバリューアセスメントを実施した顧客または見込み顧客から提供されたデータをもとにクラウドストライクが算出したものです。平均削減額は、2021年2月にクラウドストライクの委託を受けて作成された CrowdStrike Falcon CompleteのTotal Economic Impact™によるものです。結果は調査で述べられている複合組織の場合です。個々の結果はお客様により異なる場合があります。

2 Gartner, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Chris Silva, 2022年12月31日。

GartnerはGartner, Inc.および/または米国およびその他の国の関連会社の登録商標であり、本サイトは使用許可を得ています。無断複製禁止。この図は、Gartner, Inc. が大規模な調査文書の一部として公開したものです。ドキュメント全体のコンテキストで評価する必要があります。Gartnerの文書は、クラウドストライクからのリクエストに応じて提供されます。Gartnerは、Gartnerリサーチの発行物に掲載された特定のベンダー、製品またはサービスを推奨するものではありません。また、最高評価を得たベンダーのみを選択するようにテクノロジーの利用者に助言するものではありません。Gartnerリサーチの発行物は、Gartnerリサーチの見解を表したものであり、事実を表現したものではありません。ガートナーは、明示または黙示を問わず、調査の商品性や特定目的への適合性を含め、一切の保証を行うものではありません。